Вероятно, многие современные пользователи компьютеров и Интернета слышали о наличии DDoS-атак, производимых злоумышленниками в отношении каких-либо сайтов или серверов крупных компаний. Давайте посмотрим, что такое DDoS-атака, как сделать ее самому и как защититься от таких действий.

Что такое DDoS-атака?

Для начала, пожалуй, стоит разобраться, что собой представляют такие неправомерные действия. Оговоримся сразу, что при рассмотрении темы «DDoS-атака: как сделать самому» информация будет подана исключительно для ознакомления, а не для практического использования. Все действия такого рода уголовно наказуемы.

Сама же атака, по большому счету, представляет собой отсылку достаточно большого количества запросов на сервер или сайт, которые с превышением лимита обращений блокируют работу веб-ресурса или службы провайдера в виде отключения сервера защитным ПО, межсетевыми экранами или специализированным оборудованием.

Понятно, что DDoS-атака своими руками не может быть создана одним пользователем с одного компьютерного терминала без специальных программ. В конце концов, ну не будет же он сидеть сутками напролет и ежеминутно посылать запросы на атакуемый сайт. Такой номер не пройдет, поскольку защита от DDoS-атак предусмотрена у каждого провайдера, а один пользователь не в состоянии обеспечить такое количество запросов на сервер или сайт, которое бы за короткое время превысило лимит обращений и вызвало срабатывание различных защитных механизмов. Так что для создания собственной атаки придется использовать кое-что другое. Но об этом позже.

Почему возникает угроза?

Если разбираться, что такое DDoS-атака, как сделать ее и послать превышенное количество запросов на сервер, стоит учесть и механизмы, по которым такие действия производятся.

Это могут быть ненадежные не способные справляться с огромным количеством запросов, бреши в системе безопасности провайдера или в самих «операционках», нехватка системных ресурсов для обработки поступающих запросов с дальнейшим зависанием системы или аварийным завершением работы и т. д.

На заре возникновения такого явления в основном DDoS-атака своими руками осуществлялась преимущественно самими программистами, которые создавали и тестировали с ее помощью работоспособность систем защиты. Кстати сказать, в свое время от действий злоумышленников, применявших в качестве оружия компоненты DoS и DDoS, пострадали даже такие IT-гиганты, как Yahoo, Microsoft, eBay, CNN и многие другие. Ключевым моментом в тех ситуациях стали попытки устранения конкурентов в плане ограничения доступа к их интернет-ресурсам.

В общем-то и современные электронные коммерсанты занимаются тем же. Для этого просто скачивается программа для DDoS-атак, ну а дальше, как говорится, дело техники.

Виды DDoS-атак

Теперь несколько слов о классификации атак такого типа. Основным для всех является выведение сервера или сайта из строя. К первому типу можно отнести ошибки, связанные с посылом некорректных инструкций серверу для выполнения, вследствие чего происходит аварийное завершение его работы. Второй вариант - массовая отсылка данных пользователя, приводящая к бесконечной (циклической) проверке с увеличением нагрузки на системные ресурсы.

Третий тип - флуд. Как правило, это задание заранее неправильно сформированных (бессмысленных) запросов серверу или сетевому оборудованию с целью увеличения нагрузки. Четвертый тип - так называемое забивание каналов связи ложными адресами. Еще может использоваться атака, доводящая до того, что в самой компьютерной системе меняется конфигурация, что приводит к ее полной неработоспособности. В общем, перечислять можно долго.

DDoS-атака на сайт

Как правило, такая атака связана с конкретным хостингом и направлена исключительно на один заранее заданный веб-ресурс (в примере на фото ниже условно обозначен как example.com).

При слишком большом количестве обращений к сайту нарушение связи происходит по причине блокирования связи не самим сайтом, а серверной частью провайдерской службы, вернее, даже не самим сервером или системой защиты, а службой поддержки. Иными словами, такие атаки направлены на то, чтобы владелец хостинга получил от провайдера отказ в обслуживании при превышении определенного контрактного лимита трафика.

DDoS-атака на сервер

Что касается серверных атак, то здесь они направлены не на какой-то определенный хостинг, а именно на провайдера, который его предоставляет. И неважно, что из-за этого могут пострадать владельцы сайтов. Главная жертва - именно провайдер.

Приложение для организации DDoS-атак

Вот мы подошли к пониманию того, Как сделать ее при помощи специализированных утилит, мы сейчас и разберемся. Сразу отметим, что приложения такого типа особо-то засекреченными и не являются. В Интернете они доступны для бесплатного скачивания. Так, например, самая простая и известная программа для DDoS-атак под названием LOIC свободно выложена во Всемирной паутине для загрузки. С ее помощью можно атаковать только сайты и терминалы с заранее известными URL- и IP-адресами.

Как получить в своем распоряжение IP-адрес жертвы, по этическим соображениям мы сейчас рассматривать не будем. Исходим из того, что начальные данные у нас есть.

Для запуска приложения используется исполняемый файл Loic.exe, после чего в двух верхних строках с левой стороны вписываются исходные адреса, а затем нажимаются две кнопки «Lock on» - чуть правее напротив каждой строки. После этого в окне появится адрес нашей жертвы.

Снизу имеются ползунки регулирования скорости передачи запросов для TCP/UDF и HTTP. По умолчанию значение выставлено на «10». Увеличиваем до предела, после чего нажимаем большую кнопку «IMMA CHARGIN MAH LAZER» для начала атаки. Остановить ее можно повторным нажатием на ту же кнопку.

Естественно, одной такой программой, которую часто называют «лазерной пушкой», доставить неприятности какому-то серьезному ресурсу или провайдеру не получится, поскольку защита от DDoS-атак там установлена достаточно мощная. Но вот если группой лиц применить десяток или больше таких пушек одновременно, можно чего-то и добиться.

Защита от DDoS-атак

С другой стороны, каждый, кто пытается предпринять попытку DDoS-атаки, должен понимать, что на «той» стороне тоже не дураки сидят. Они запросто могут вычислить адреса, с которых такая атака производится, а это чревато самыми печальными последствиями.

Что касается рядовых владельцев хостингов, то обычно провайдер сразу же предоставляет пакет услуг с соответствующей защитой. Средств для предотвращения таких действий может быть очень много. Это, скажем, перенаправление атаки на атакующего, перераспределение поступающих запросов на несколько серверов, фильтрация трафика, дублирование систем защиты для предотвращения их ложного срабатывания, наращивание ресурсов и т. д. По большому счету, обычному юзеру беспокоиться не о чем.

Вместо послесловия

Думается, из данной статьи становится понятно, что сделать DDoS-атаку самому при наличии специального ПО и некоторых начальных данных труда не составит. Другое дело - стоит ли этим заниматься, да еще и неопытному пользователю, который решил побаловаться, так, ради спортивного интереса? Каждый должен понимать, что его действия в любом случае вызовут применение ответных мер со стороны атакуемой стороны, причем, как правило, не в пользу юзера, начавшего атаку. А ведь, согласно Уголовным кодексам большинства стран, за такие действия можно попасть, как говорится, в места, не столь отдаленные на пару-тройку лет. Кто этого хочет?

DDos атака для новичков

DoS-атака - атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию - например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: простои службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману.

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). В некоторых случаях к фактической DDoS-атаке приводит непреднамеренное действие, например, размещение на популярном интернет-ресурсе ссылки на сайт, размещённый на не очень производительном сервере (слэшдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и, следовательно, отказу в обслуживании части из них.

На благо Анонимусов я напишу эту статью, дабы поднять уровень знаний в этой области.

Лучше Ддосить НТТР методом т.к. остальные сложны в обращении!

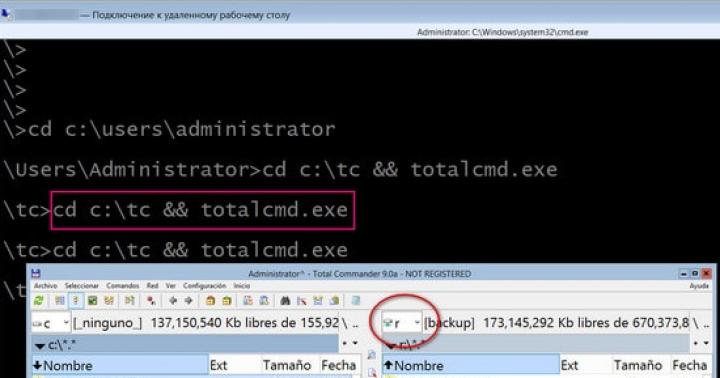

Обучение программе Loic:

Loic Ддосит большим количеством ложных запросов, в итоге сайт сам себе засерает интернет-канал. Для «Быстрого» Ддоса лучше пользоваться им. Бытует мнение, что Лоик – самый мощный паблик Ддосер, это неправда, есть паблик ддосеры, в 70!!! Раз эффективнее лоика(200 потоков Ддосера = 5000 потоков Лоика).

1. Скачиваем Лоик(Архив в самом

2. Вверху мы видим 2 поля: в 1-м пишем адрес цели, во 2-м IP жертвы.(пр. http://dom2.ru/)

3. Нажимаем «Lock on»

Как DDOS’ят игровые сервера?

Настраиваем метод(Где ТРС написано) ставим НТТР

5. Threads – потоки, на среднем компе ставим 100-200(если не банят по IP, то 250+)

6. Выбираем порт(см. Приложение 1)

7. Жмем «IMMA CHARGIN MAH LAZER» это значит «ОГОНЬ!!!111»

В одиночку Лоиком ни один сайт не уложить(минимум 5 человек)

Обучение программе Hoic:

2. Жмем на +

3. Вводим адрес цели(пр. http://dom2.ru/)

4. Передвигаем ползунок в сторону High

5. Выбираем тип атаки(из 4) ставим GenericBoots.hoic

6. Нажимаем “Add”

7. Нажимаем стрелку вправо и смотрим как потоки доходят до 20(в принципе хватит)(см. Приложение 2)

8. Ну и на кнопочку «FIRE THE LAZER!» нажимаем

В одиночку Хоиком сайт тоже не уложишь, минимум 3-е нужно

Обучение программе Sprut:

Спрут – слабая программа для Ддоса, она бьет не по самому серверу, а по портам, следовательно обычные пользователи не могут подключиться.

1. Вводим IP или адрес жертвы (Пр. dom2.ru)(Только в таком виде, без http://)

2. Ставим порт(80)(см. Приложение 1)

3. Потоки(50-100 хватит)

Приложение 1

Выбираем порт:

Предварительно просканируйте порты у ресурса.

Когда идет запрос в 443 порт, запрос шифруется сервером(затрачивая ресурсы), потом расшифровывается, обрабатывается, далее опять зашифровывается и отправляется назад, но для Лоика и Хоика шифр не важен.

Мы много расказываем о атаках на сайт, взломе и но тематика DDOS у нас не упоминалась. Сегодня мы исправляем это положение и предлагаем вам полный обзор технологий организации ДДОС атак и известных инструментов для выполнения хакерских атак.

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > /usr/share/exploitdb/platforms/windows/dos

kali > / usr / share / exploitdb / platforms / windows / dos |

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов ДДОС атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos.

/ usr / share / exploitdb / platforms / Linux / dos . |

2. LOIC

The Low Orbit Ion Cannon (LOIC) Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Атаки, организованые с помощью LOIC могут утилизироваться с помощью блокировки UDP и ICMP пакетов на сетевом оборудовании интернет провайдеров. Вы можете скачать саму программу LOIC бесплатно на сайте . Этот инструмент на базе Windows и работа с ним очень проста, указываете сайты жертвы и нажимаете всего одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с .

3. XOIC

XOIC еще один очень простой DDOS инструмент. Пользователю необходимо просто установить IP адрес жертвы, выбрать протокол (HTTP, UDP, ICMP, or TCP), и нажать на спусковой крючек! Скачать его можно с

5. HULK

6. UDP Flooder

UDP Flooder соотвествует своему названию - инструмент прендназначен для отсылки множества UDP пакетов к цели. UDP Flooder часто используется при DDOS атаках на игровые сервера, для отключения игроков от сервера. Для скачивания программа доступна на .

7. RUDY

8. ToR’s Hammer

ToR’s Hammer был создан для работы через сеть, с целью достижения большой анонимности атакующего . Проблема же данного инструмена в том, что сеть TOR является достаточно медленной и тем самым снижает эфективность ДДОС атаки. Скачать эту DDOS программу вы можете с сайтов Packet Storm или .

9. Pyloris

Pyloris это еще один ддос инструмен использующий новый подход. Он позволяет атакующему создать свой уникальный HTTP запрос. Затем программа будет пытаться удерживать TCP соединение открытым с помощью таких запросов, тем самым уменьшать количество доступных соединений на сервере. Когда лимит соединений сервера подходит к концу, сервер больше не может обслуживать соединения и сайт становится не доступным. Данный инструмент доступен бесплатно для скачивания с сайта .

10. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP .

11. DAVOSET

12. GoldenEye HTTP DoS Tool

13. THC-SSL-DOS

Эта программа для ДДОС (идет в поставке Kali) и отличается от большинства DDOS инструментов тем, что она не использует пропускную способность интернет канала и может быть использована с одного компьютера. THC-SSL-DOS использует уязвимость SSL протокола и способна «положить» целевой сервер. Если конечно эта уязвимость на нем имеется. Скачать программу можно с сайта THC , либо использовать KALI Linux где этот инструмент уже установлен.

14. DDOSIM - Layer 7 DDoS эмулятор

На этом наш обзор заканчивается, но в будущем мы еще вернемся к теме ДДОС атак на страницах нашего блога.

DDOS атака. Объяснение и пример.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака?

Взлом WiFi применяется для забора пароля беспроводной сети. Атаки в форме “ ” позволят слушать интернет-трафик. Анализ уязвимостей с последующей подгрузкой конкретного даёт возможность захвата целевого компьютера. А что же делает DDOS атака? Её цель в конечном итоге – отбор прав на владение ресурсом у законного хозяина. Я не имею ввиду, что сайт или блог вам не будет принадлежать. Это в том смысле, что в случае удачно проведённой атаки на ваш сайт, вы потеряете возможность им управления . По крайней мере, на некоторое время.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение “сайт недоступен”, однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

DDOS атака – варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака?

Кликая по ссылке сайта, ваш браузер отсылает запрос серверу на отображение искомой страницы. Этот запрос выражается в виде пакета данных. И не одного даже, а целого пакета пакетов! В любом случае объём передаваемых данных на канал всегда ограничен определённой шириной. А объём данных, возвращаемых сервером, несоизмеримо больше тех, что содержаться в вашем запросе. У сервера это отнимает силы и средства. Чем более сильный сервер, тем дороже он стоит для владельца и тем дороже предоставляемые им услуги. Современные серверы легко справляются с резко возросшим наплывом посетителей. Но для любого из серверов всё равно существует критическая величина пользователей, которые хотят ознакомиться с содержанием сайта. Тем яснее ситуация с сервером, который предоставляет услуги по хостингу сайтов. Чуть что, и сайт-потерпевший отключается от обслуживания, дабы не перегрузить процессоры, которые обслуживают тысячи других сайтов, находящиеся на том же хостинге. Работа сайта прекращается до момента, когда прекратится сама DDOS атака. Ну, представьте, что вы начинаете перезагружать любую из страниц сайта тысячу раз в секунду (DOS). И тысячи ваших друзей делают на своих компьютерах тоже самое (distributed DOS или DDOS)… Крупные серверы научились распознавать, что началась DDOS атака, и противодействуют этому. Однако хакеры тоже совершенствуют свои подходы. Так что в рамках этой статьи, что такое DDOS атака более развёрнуто, я уже объяснить не смогу.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

ВНИМАНИЕ. Если вы решитесь попробовать, все несохранённые данные будут утеряны, для возвращения компьютера в рабочее состояние потребуется кнопка RESET . Но вы сможете узнать, что конкретно “чувствует” сервер, на который напали. Развёрнутый пример абзацем ниже, а сейчас – простые команды на перегрузку системы.

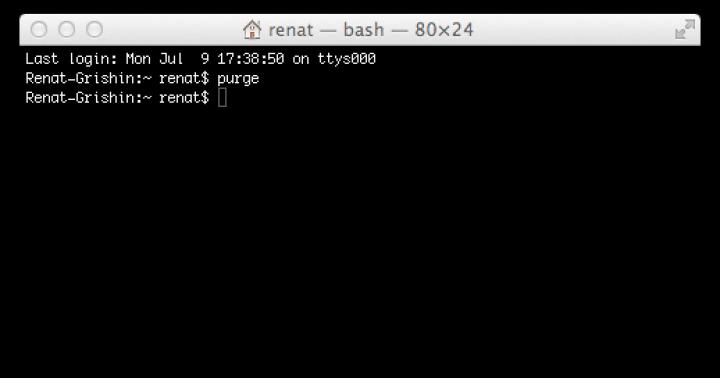

- Для Линукс в терминале наберите команду:

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game , как говориться, over .

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC . Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

https://sourceforge.net/projects/loic/

ВНИМАНИЕ ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете. В базе сигнатур он помечен как генератор флуда – в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через .

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method ) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс –мема ; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

- против чужих сайтов это противозаконно, и за это на Западе уже реально сидят (а значит, будут скоро сажать и здесь)

- адрес, с которого идёт флуд, вычислят быстро, пожалуются провайдеру, а тот вынесет вам предупреждение и напомнит про первый пункт

- в сетях с низким пропускным каналом (то есть во всех домашних) вещица не сработает. С сетью TOR всё тоже самое.

- если её настроить должным образом, вы быстрее забьёте именно СВОЙ канал связи, чем навредите кому-то. Так что это именно тот вариант, когда груша бьёт боксёра, а не наоборот. И вариант с прокси будет проходить по тому же принципу: флуд с вашей стороны не понравится никому.